Equifax黑客攻击具有国家支持专业人士的特征 - 彭博社

Michael Riley, Jordan Robertson, Anita Sharpe

美国信用局公司位于亚特兰大市中心的总部。

美国信用局公司位于亚特兰大市中心的总部。

摄影师:史密斯收藏/Gado通过Getty Images

在美国信用局公司位于亚特兰大的巨大总部的走廊和休息室里,员工们常开玩笑说,他们这家极为成功的信用报告公司距离破产只有一次黑客攻击的距离。他们并不是在贬低,只是黑暗地诚实:美国信用局成立于19世纪,最初是一家零售信用公司,多年来逐渐演变为美国人最敏感的财务数据的最大存储库之一,该公司将这些数据切割、处理并出售给银行和对冲基金。简而言之,美国信用局的生存能力与其数据的安全性是同一回事。

来自上海附近一个繁忙工业中心的中国网络安全研究员郑耐克,可能对美国信用局或其服务器中流动的数据的价值知之甚少,当他揭露了一个流行的网络应用后端软件Apache Struts中的漏洞时。他提供给Apache的信息在3月6日发布,并附上了修复方案,显示了该漏洞如何被用来窃取任何使用该软件的公司的数据。

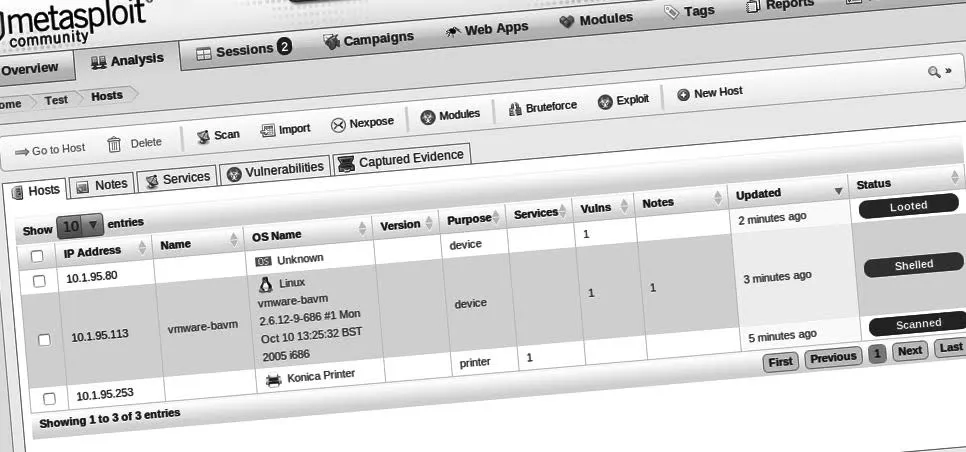

普通美国人没有理由注意Apache的帖子,但它引起了全球黑客社区的关注。在24小时内,该信息被发布到中国安全网站FreeBuf.com,并在同一天出现在流行的免费黑客工具Metasploit上。根据熟悉调查的人士的说法,3月10日,黑客在互联网上扫描易受攻击的计算机系统时,发现了位于亚特兰大的美国信用局服务器。

FreeBuf不久之后,黑客就渗透了Equifax。他们可能没有立即意识到他们发现的价值,但随着攻击在接下来的几个月中升级,那第一组——被称为入侵小组——将任务交给了一个更为复杂的黑客团队。他们锁定了一个惊人的奖励:至少1.43亿美国人的财务数据——社会安全号码、出生日期、地址等等。到他们完成时,攻击者已经访问了数十个敏感数据库,并在Equifax的计算机系统中创建了30多个独立的入侵点。黑客最终在7月29日被发现,但由于他们深入渗透,公司被迫将消费者投诉门户下线11天,以便安全团队找到并关闭入侵者设置的后门。

FreeBuf不久之后,黑客就渗透了Equifax。他们可能没有立即意识到他们发现的价值,但随着攻击在接下来的几个月中升级,那第一组——被称为入侵小组——将任务交给了一个更为复杂的黑客团队。他们锁定了一个惊人的奖励:至少1.43亿美国人的财务数据——社会安全号码、出生日期、地址等等。到他们完成时,攻击者已经访问了数十个敏感数据库,并在Equifax的计算机系统中创建了30多个独立的入侵点。黑客最终在7月29日被发现,但由于他们深入渗透,公司被迫将消费者投诉门户下线11天,以便安全团队找到并关闭入侵者设置的后门。

向更复杂的黑客的交接是导致一些Equifax内部调查人员怀疑国家行为体在背后操控的证据之一。许多使用的工具是中国制造,这些人表示,Equifax的泄露具有近年来在大型健康保险公司Anthem Inc.和美国人事管理办公室的类似入侵的特征;这两起事件最终都归因于为中国情报机构工作的黑客。

参与调查的其他人并不那么确定,表示证据充其量是模糊的,或者指向其他方向。一位了解联邦调查局和美国情报机构正在进行的调查的人表示,有证据表明一个国家行为体可能参与其中,但并不指向中国。由于细节属于机密,该人士拒绝透露涉及的国家。Mandiant,被Equifax聘请调查泄露事件的安全咨询公司,在9月19日分发给Equifax客户的报告中表示,他们没有足够的数据来识别攻击者或其来源国。

无论数字足迹最终指向何处,有一点是明确的:到目前为止,Equifax发布的关于此次泄露的稀少细节——除了激怒数百万美国人——遗漏了一些入侵的最重要元素,以及公司随后了解到的黑客的战术和动机。彭博社通过对十多位熟悉Equifax和美国执法部门进行的双重调查的人士的采访,重建了事件的链条。

在最具启示性的揭示之一中,Equifax和Mandiant在黑客刚刚在公司网络中站稳脚跟时发生了争执。这一裂痕似乎抑制了对公司安全态势弱点的更广泛审视,使得入侵者在公司网络中自由活动了数月。根据对攻击的内部分析,黑客有时间定制他们的工具,以更有效地利用Equifax的软件,并查询和分析数十个数据库,以决定哪些数据库中包含最有价值的数据。他们收集的资料量如此庞大,以至于不得不将其拆分成更小的部分,以试图避免在夏季数据从公司掌控中滑出时触发警报。在一份电子邮件声明中,Equifax的一位发言人表示:“我们与Mandiant保持着专业且极具价值的关系。我们目前对Mandiant的调查没有评论。”

Metasploit尽管Equifax在复杂的安全措施上投资了数百万美元,运行了专门的运营中心,并部署了一套昂贵的反入侵软件,但这一重大泄露事件仍然发生。这些武器的有效性似乎受到实施不当和近年来关键人员离职的影响。但公司的挑战可能更深层次。一位美国政府官员表示,调查人员正在追踪的线索包括黑客可能得到了公司内部某人的帮助。“我们没有恶意内部活动的证据,”Equifax的发言人说。“我们了解到执法部门正在进行持续调查。”

Metasploit尽管Equifax在复杂的安全措施上投资了数百万美元,运行了专门的运营中心,并部署了一套昂贵的反入侵软件,但这一重大泄露事件仍然发生。这些武器的有效性似乎受到实施不当和近年来关键人员离职的影响。但公司的挑战可能更深层次。一位美国政府官员表示,调查人员正在追踪的线索包括黑客可能得到了公司内部某人的帮助。“我们没有恶意内部活动的证据,”Equifax的发言人说。“我们了解到执法部门正在进行持续调查。”

攻击的性质使得比起 Anthem 或 OPM 黑客攻击,更难将其归咎于特定的实施者,四位了解调查情况的人士表示。攻击者避免使用调查人员可以用来识别已知团体的工具。黑客使用的工具之一——China Chopper——有中文界面,但在中国以外也在使用,熟悉该恶意软件的人士表示。

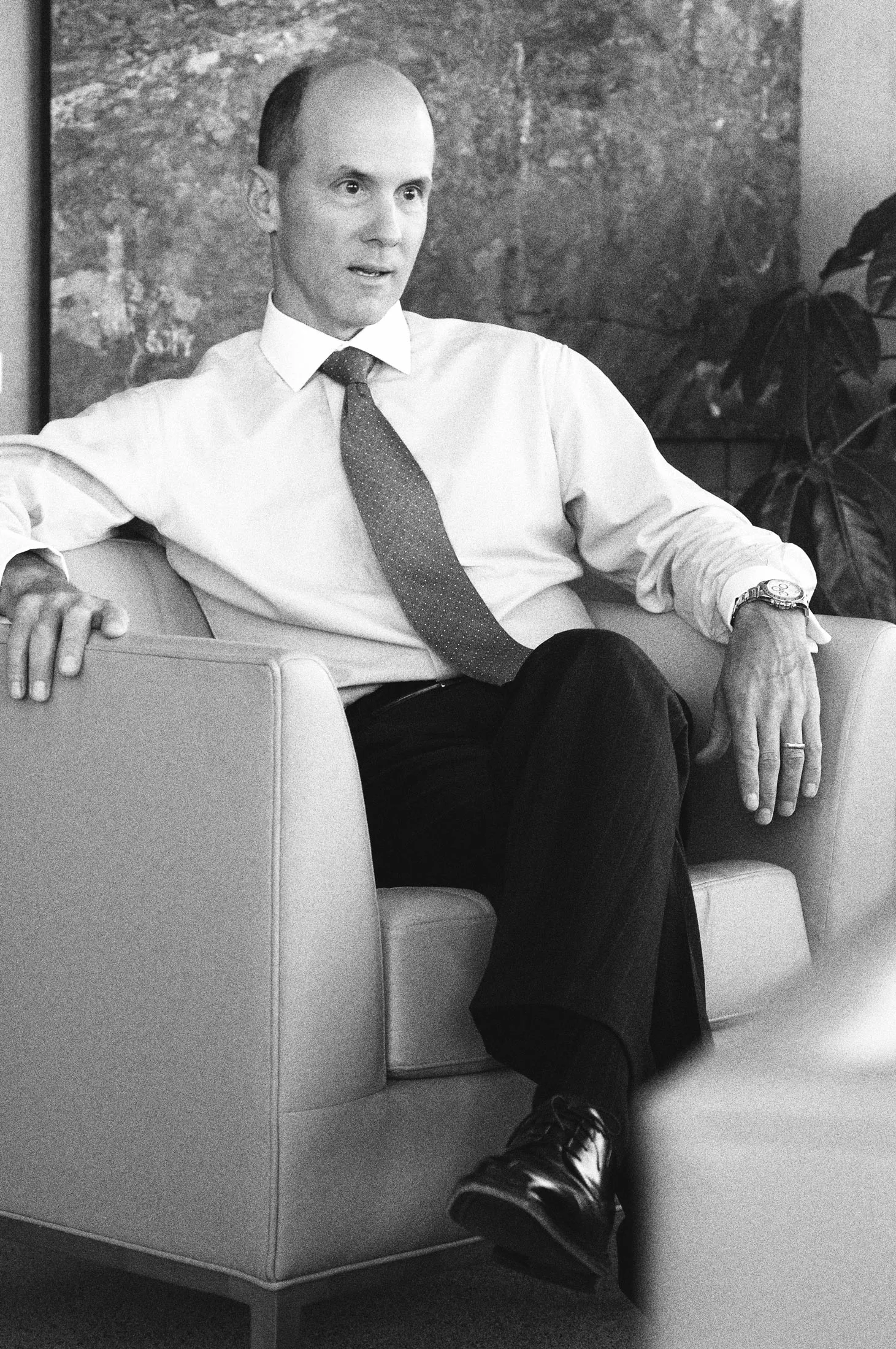

Equifax 数据泄露的影响将持续多年。数百万消费者将生活在担忧中,担心黑客——无论是罪犯还是间谍——掌握了他们的财务身份的钥匙,并可能利用这些信息造成严重伤害。对 Equifax 和更大信用报告行业的影响可能同样严重。这场危机已经导致首席执行官理查德·史密斯的辞职。与此同时,联邦政府已启动多项调查,该公司也遭遇了一系列诉讼。“我认为 Equifax 将支付或和解一个带有 ‘b’ 的金额,”密歇根大学商学院教授埃里克·戈登说。

理查德·史密斯摄影师:乔伊·伊万斯科/亚特兰大宪法报通过美联社照片当史密斯在 2005 年成为 Equifax 首席执行官时,这位前通用电气公司高管对他所发现的情况感到失望。在上个月的 乔治亚大学演讲中,他描述了一个停滞不前的信用报告机构,拥有“任期文化”和“平均人才”。然而,史密斯也看到了巨大的潜力,因为 Equifax 在现代全球经济中占据了一个独特的盈利利基。

理查德·史密斯摄影师:乔伊·伊万斯科/亚特兰大宪法报通过美联社照片当史密斯在 2005 年成为 Equifax 首席执行官时,这位前通用电气公司高管对他所发现的情况感到失望。在上个月的 乔治亚大学演讲中,他描述了一个停滞不前的信用报告机构,拥有“任期文化”和“平均人才”。然而,史密斯也看到了巨大的潜力,因为 Equifax 在现代全球经济中占据了一个独特的盈利利基。

在演讲中,史密斯解释说,公司免费获取数据(因为普通消费者在申请信用时将其交给银行)。然后,他说,公司借助计算机科学家和人工智能对数据进行处理,并将其卖回给最初提供数据的银行。该业务的毛利率约为90%。史密斯说:“这是一个相当独特的模式。”

而且他充分利用了这一点。史密斯收购了两打公司,这些公司为Equifax提供了新的数据打包和销售方式,同时将业务扩展到25个国家和10,000名员工。生意很好——在史密斯的管理下,公司股票价格翻了四倍,在泄露事件宣布之前——其领导层的生活也很奢华。Equifax的高管们常常炫耀他们的豪宅和昂贵的电子产品。他们奢华地前往迈阿密,住在每晚高达1,000美元的豪华酒店。去年,史密斯的薪酬几乎达到了1,500万美元。

但改变Equifax的那个人每天都被黑客可能突破公司防火墙并窃取数百万个人数据的恐惧所困扰。在8月17日他发表演讲时,史密斯知道了黑客事件,但公众并不知道。他告诉观众,泄露的风险是“我最大的担忧”,并详细阐述了间谍和国家支持的黑客所带来的威胁。

在成为首席执行官不久后,他聘请了备受推崇的网络专家托尼·斯皮内利,来彻底改革公司的安全。新团队排练了泄露场景,涉及24小时危机管理小组轮流处理每个问题,直到问题解决。协议包括通知首席安全官,由他来判断泄露的严重性,然后告知执行领导层是否认为威胁严重。

显然,仍然存在漏洞。在九月份泄露事件公开后,数据质量副总裁史蒂夫·范维伦(Steve VanWieren)在LinkedIn上发帖称:“我很困扰的是,几乎任何员工都能接触到个人可识别信息。我看到打印的信用文件放在碎纸机附近,听到人们谈论具体案例,公开讨论消费者的个人可识别信息。”斯皮内利(Spinelli)在2013年离职,随后不到一年,他的顶级副手尼克·内多斯图普(Nick Nedostup)也离开了。许多普通员工也跟着他们离开,关键职位由在圈内不太知名的人填补。公司聘请了前第一数据公司(First Data Corp.)的安全主管苏珊·莫尔丁(Susan Mauldin)来负责全球安全团队。根据一位熟悉变动的人士,莫尔丁向同事自我介绍时称自己是全国步枪协会的持卡会员。

两位与莫尔丁在Equifax共事的人表示,她似乎在实施正确的程序,或者在努力这样做。“在内部,安全被视为一个瓶颈,”一位人士说。“有很大的压力要完成事情。与IT相关的任何事务都应该经过安全部门。”莫尔丁无法联系以获取评论。

除了收集几乎每位美国成年人的数据外,黑客们还寻求特定个人的信息。

公司继续在最先进的技术上进行大量投资,并拥有一个专门团队迅速修补像郑(Zheng)所识别的漏洞。负责Equifax技术的是大卫·韦伯(David Webb),他是2010年从硅谷银行(Silicon Valley Bank)聘来的凯洛格商学院(Kellogg)MBA和俄语专业毕业生,他曾担任首席运营官。但一位前安全领导者表示,他最终加入了人才外流,因为他觉得自己在与“B队”合作。

安全漏洞开始在多种方式上影响公司,从今年年初开始。根据发送给受害者的通知,自至少2月1日起,Equifax已意识到身份盗贼正在滥用一种管理公司薪资数据的服务。

犯罪分子将被盗的社会安全号码和其他个人信息输入Equifax Workforce Solutions的登录页面,下载包括诺斯罗普·格鲁曼公司、全食超市公司和人力资源公司Allegis Global Solutions Inc.在内的客户数十名员工的W-2和其他税表。他们在Equifax得知这些事件之前,已经自由访问这些数据超过一年,以提交虚假的税务申报并窃取退款。(KrebsOnSecurity.com,一家网络安全博客,首次在5月报道了这些盗窃事件。)

Equifax在3月聘请了Mandiant调查与这些诈骗相关的任何安全漏洞,并在整个夏季向受害者发送的通知中,Equifax最终表示其系统并未被攻破以获取用于欺诈的个人数据。

然而,有迹象表明史密斯和其他人意识到事情远比表面上看起来更严重。根据一位直接了解此事的人士的说法,3月的调查在内部被描述为“一个绝密项目”,而史密斯亲自负责该项目。

与Mandiant的关系在接下来的几周内破裂——这一时期后来被证明对泄露事件的发展至关重要。Mandiant警告Equifax,其未修补的系统和配置错误的安全政策可能表明存在重大问题,一位熟悉双方观点的人士表示。就Equifax而言,他们认为Mandiant派遣了一支缺乏培训的团队,没有他们期望的知名安全公司的专业知识。Mandiant的一位发言人拒绝对3月的调查发表评论。

纽约证券交易所的地板在数据泄露披露后。摄影师:贾斯廷·莱恩/EPA尽管Equifax内部的黑客能够躲避检测数月,但一旦在7月29日发现黑客攻击,调查人员迅速重建了他们的行动,甚至到他们使用的每个命令。该公司的工具套件包括Moloch,它的工作方式类似于航空公司坠毁后的黑匣子,记录网络的内部通信和数据流量。使用Moloch,调查人员重建了每一步。

纽约证券交易所的地板在数据泄露披露后。摄影师:贾斯廷·莱恩/EPA尽管Equifax内部的黑客能够躲避检测数月,但一旦在7月29日发现黑客攻击,调查人员迅速重建了他们的行动,甚至到他们使用的每个命令。该公司的工具套件包括Moloch,它的工作方式类似于航空公司坠毁后的黑匣子,记录网络的内部通信和数据流量。使用Moloch,调查人员重建了每一步。

一旦黑客发现了郑报告的漏洞,他们安装了一个简单的后门,称为网络壳。之后Equifax是否修复了漏洞并不重要。黑客已经在公司的网络中拥有了一个隐形的门户。Moloch数据表明,最初的黑客团队在穿越防火墙和安全政策等内部障碍时遇到了困难,但当高级团队接管后情况发生了变化。这些入侵者使用特殊的隧道工具绕过防火墙,分析并破解一个又一个数据库,同时在公司的存储系统上积累数据。

除了积累几乎每位美国成年人的数据外,黑客还寻求特定人员的信息。具体原因尚不清楚,但至少有两个可能性:他们在寻找高净值个人进行欺诈,或者他们想要具有潜在情报价值的人的财务细节。

最终,入侵者在不同的网络地址上安装了超过30个网络shell,以便在某些被发现的情况下继续操作。已知最有效利用网络shell的团体包括与中国情报有关的团队,其中一个被称为Shell Crew。根据一位了解这些讨论的人士的说法,Equifax内部的一些调查人员在分析Moloch数据后相对迅速地得出结论,他们面临的是中国国家黑客。如果Equifax的泄露事件纯粹是一起犯罪行为,那么至少应该有一些被盗数据,特别是被盗的信用卡号码,出现在黑市上。但这并没有发生。

更重要的是,如果调查人员几乎确定黑客的身份,通常会要求银行关闭所有被盗的卡。在这种情况下,他们仍然不确定。这就是为什么在9月11日,FBI要求几家主要银行监控少量消费者的信用卡账户——在一个案例中仅仅20人——以查找可疑活动。根据安全专家的说法,调查人员仍在寻找任何可以让他们了解黑客身份和动机的线索。

“这不是一次信用卡行动,”一位熟悉调查的人士说。“这是一次‘尽可能多地获取每个美国人的数据’的行动。”但直到美国情报机构和执法部门完成他们的工作,可能还无法知道是否有来自中国或其他国家的国家黑客参与其中。

这可能需要几周或几个月,但Equifax已经是一家改变了的公司。史密斯已将领导权交给保利诺·多·雷戈·巴罗斯,他将担任临时首席执行官,直到董事会找到永久替代者。史密斯的离职是在公司两位最高安全官员,首席信息官韦布和首席安全官莫尔丁提前退休之后发生的。

联邦调查人员正在调查其他高管在Equifax发现数据泄露后不久进行的可疑股票交易,公司董事会已成立特别委员会审查这些股票交易。“Equifax对此类事务非常重视,”该公司在回应众议院能源和商业委员会民主党人提出的问题时表示。与此同时,立法者们对加强对信用报告行业的监管发出不祥的声音,该行业在很大程度上未受到监管。

“哪个国会议员能在每个国会选区几乎有一半选民受到影响的情况下投票反对更严格的监管?”密歇根州的商学院教授戈登说。“当没有组织好的团体进行反击时,游说就会获胜,但当你有1.43亿愤怒的人时,你不需要一个组织好的团体。”

——与 Dune Lawrence 和 Jennifer Surane