如何在不支付赎金的情况下生存勒索软件攻击 - 彭博社

William Turton

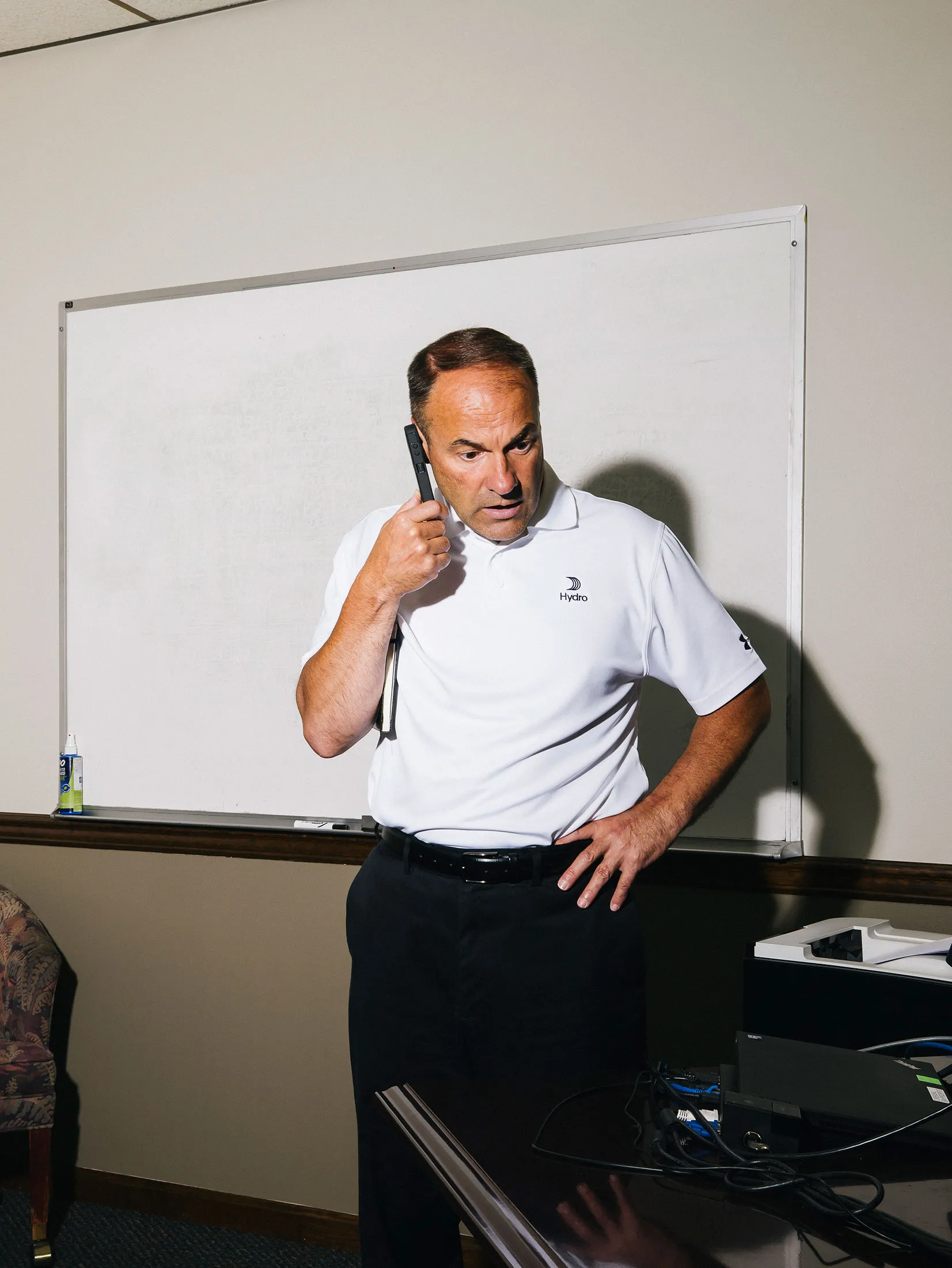

迈克尔·哈默,挪威水电公司在宾夕法尼亚州克雷索纳的工厂经理。

迈克尔·哈默,挪威水电公司在宾夕法尼亚州克雷索纳的工厂经理。

摄影师:威廉·梅班为《彭博商业周刊》拍摄在2019年3月19日午夜左右,挪威时间,挪威水电公司(Norsk Hydro ASA)这家大型铝制造商的计算机开始加密文件并大规模离线。直到匈牙利运营中心的一名员工意识到发生了什么,已经过去了两个小时。他按照预定的安全程序操作,将公司的整个网络下线——包括其网站、电子邮件系统、工资单和其他一切。到那时,已经造成了很多损害。五百台水电公司的服务器和2700台个人电脑已无法使用,员工的计算机屏幕上闪烁着一份赎金通知。

“您好!”通知开始道。“贵公司的安全系统存在重大缺陷。您应该感激这个缺陷是被严肃的人利用,而不是一些新手。他们可能会错误地或出于好玩而损坏您所有的数据。”该消息指示收件人写信到一个电子邮件地址以讨论未指明的付款,该付款必须以比特币支付;作为交换,黑客将提供一个解密密钥以逆转损害。

像大多数其他大型跨国公司一样,水电公司至少意识到了攻击的可能性。它有一份网络保险政策,并且曾与“白帽”黑客进行过网络测试——这些安全顾问试图入侵系统以检查其防御。“我不会说我们能阻止NSA,”首席信息官乔·德·弗利赫说。“但我们是一家拥有所有正常安全措施的公司。”

德·弗利赫版权所有:挪威水电公司这还不够。大约35,000名员工被锁定在公司的网络之外,挪威水电公司不得不关闭在欧洲和美国的几家制造工厂。仍在运营的工厂必须想办法在没有任何计算机的情况下继续运作。最终,这次攻击将使公司损失超过6000万美元——远远超过保险政策迄今支付的360万美元,根据一份收益报告。根据调查此次泄露的检察官的说法,这在挪威历史上是最严重的网络攻击。

德·弗利赫版权所有:挪威水电公司这还不够。大约35,000名员工被锁定在公司的网络之外,挪威水电公司不得不关闭在欧洲和美国的几家制造工厂。仍在运营的工厂必须想办法在没有任何计算机的情况下继续运作。最终,这次攻击将使公司损失超过6000万美元——远远超过保险政策迄今支付的360万美元,根据一份收益报告。根据调查此次泄露的检察官的说法,这在挪威历史上是最严重的网络攻击。

尽管如此,挪威水电公司从未考虑支付赎金,因为匿名黑客可能会直接拿走他们的比特币然后消失。即使他们提供了密钥——即使密钥有效——这也会传达出挪威水电公司是一个容易下手的目标,从而导致未来的攻击和更多的勒索。

相反,德·弗利赫监督了从攻击中缓慢恢复的过程,利用古老的个人电脑、传真机、便利贴和各种其他模拟技术进行即兴应对。这一反应说明了安全顾问和执法官员常常提到的痛苦现实:即使你尽一切可能保护自己免受网络攻击,决心坚定的对手几乎总能造成破坏。换句话说,问题不在于如何阻止黑客入侵,而在于如何最好地生存于不可避免的损害之中。

在袭击的夜晚,德·弗利赫刚刚在巴西贝伦降落,那里是Hydro的重要据点。当他听说计算机被加密时,他立即乘坐第一班航班回家。当他回到Hydro位于奥斯陆的总部时,微软公司的五名专家团队已经在那儿,正在诊断问题并寻找恢复公司数据的方法。员工们在门上贴上了手写的便条,警告其他人不要打开任何连接到公司网络的手机。

Hydro需要通知客户、供应商、员工和投资者,但公司的官方网站已瘫痪。因此,在黑客攻击后的第二天早上9:42,通讯团队的一名员工使用他的个人手机在公司的Facebook页面上发布了一条消息:“Hydro目前正遭受网络攻击。有关情况的更新将发布在Facebook上。”

接下来,Hydro必须确保员工能够按时领取工资。银行拒绝与公司进行数字通信,担心感染其网络的病毒会传播到他们那里。巴西的发薪日还有两天,那里有5000名员工在等待支票。德·弗利赫想出了一个解决方案:他从外部工资系统中复制了上个月的工资单,删除了在此期间被解雇或辞职的员工。“大约有90%的准确性,”他说。

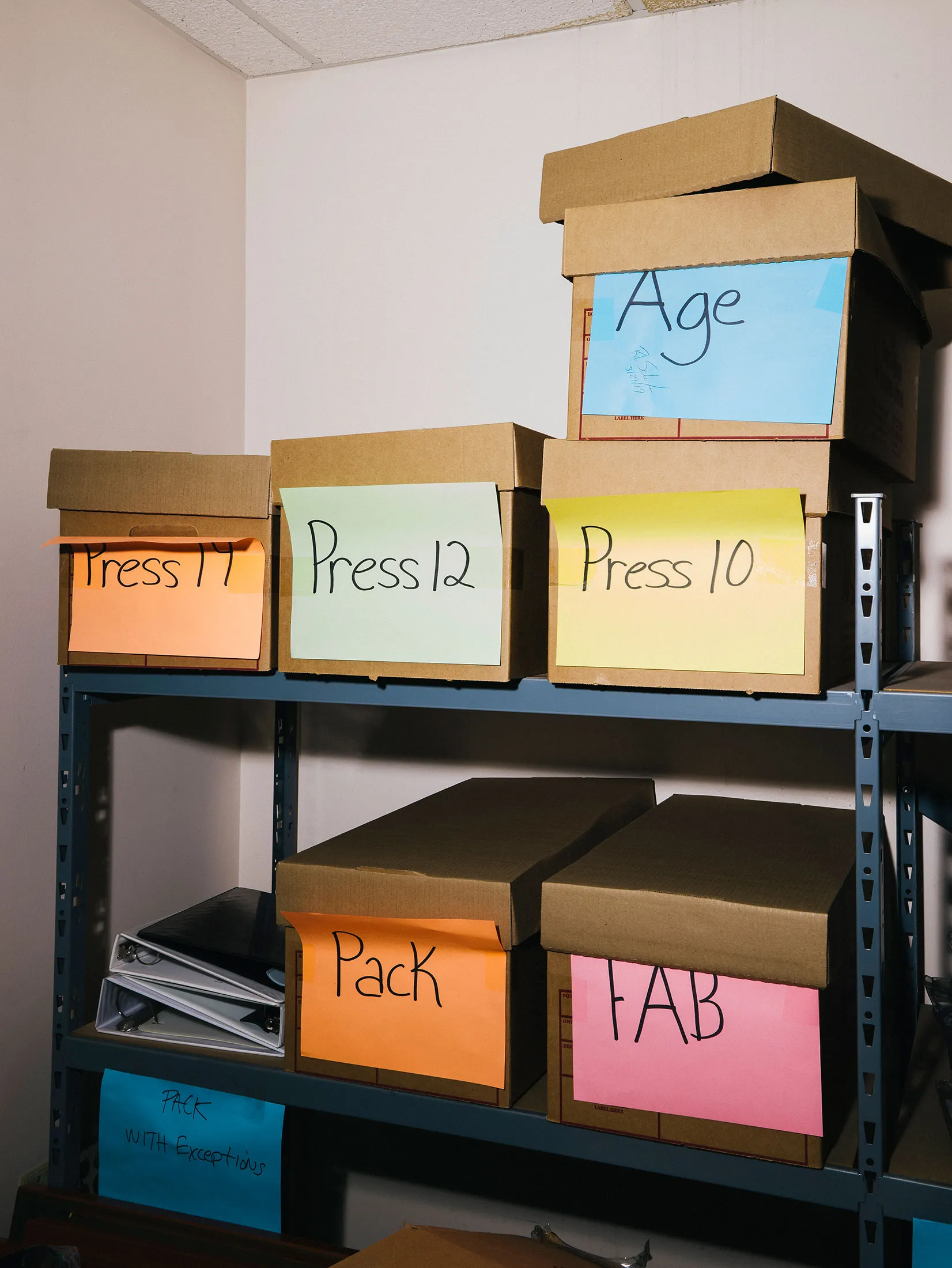

在克雷索纳的收发货。摄影师:威廉·梅班为《彭博商业周刊》拍摄在全球众多的运营中,从巴西的铝土矿到挪威的水电站(因此得名),Hydro在宾夕法尼亚州的克雷索纳造成的损害最为严重,那里是该公司最大的铝冶炼厂。克雷索纳工厂是美国政府在第二次世界大战期间建造的,用于制造武器铝;它有一个锯齿形的屋顶,旨在让敌方轰炸机误以为他们看到的是湖面上的涟漪。该工厂由迈克尔·哈默(Michael Hammer)管理,他在25年前以会计身份入职,并在不同的所有者之间更替时继续留在这里。(Hydro于2017年收购了克雷索纳。)

在克雷索纳的收发货。摄影师:威廉·梅班为《彭博商业周刊》拍摄在全球众多的运营中,从巴西的铝土矿到挪威的水电站(因此得名),Hydro在宾夕法尼亚州的克雷索纳造成的损害最为严重,那里是该公司最大的铝冶炼厂。克雷索纳工厂是美国政府在第二次世界大战期间建造的,用于制造武器铝;它有一个锯齿形的屋顶,旨在让敌方轰炸机误以为他们看到的是湖面上的涟漪。该工厂由迈克尔·哈默(Michael Hammer)管理,他在25年前以会计身份入职,并在不同的所有者之间更替时继续留在这里。(Hydro于2017年收购了克雷索纳。)

3月18日,宾夕法尼亚州正值晚餐时间,哈默接到了Hydro风险管理副总裁的电话。“让你的人去工厂,”他记得副总裁说。“尽可能多地打印出文件,在他们开始关闭服务器之前。”哈默之前经历过短暂的停电。他想,也许是路上的某个人把车撞到了电线杆,认为工厂会在几个小时内恢复在线。

当他到达并看到工人们疯狂地拔掉电脑插头时,他知道情况很糟糕。然后他读到了赎金信。“我甚至不知道比特币是什么,”他说。

克雷索纳工厂。摄影师:威廉·梅班(William Mebane)为《彭博商业周刊》拍摄在正常情况下,他的工厂雇佣1180人,24小时运转,每年生产超过260万磅的成品铝。今天走在工厂里,你可以感受到从熔炉中融化的回收金属所散发的热量,这些金属被重新塑造成大型圆柱体。这些圆柱体被加热并通过60磅的圆形模具推压,转变为窗框和地板等产品的组件。想象一下把橡皮泥推过饼干切模。客户包括特斯拉公司和福特汽车公司

克雷索纳工厂。摄影师:威廉·梅班(William Mebane)为《彭博商业周刊》拍摄在正常情况下,他的工厂雇佣1180人,24小时运转,每年生产超过260万磅的成品铝。今天走在工厂里,你可以感受到从熔炉中融化的回收金属所散发的热量,这些金属被重新塑造成大型圆柱体。这些圆柱体被加热并通过60磅的圆形模具推压,转变为窗框和地板等产品的组件。想象一下把橡皮泥推过饼干切模。客户包括特斯拉公司和福特汽车公司

这种制造方式早于计算机,但计算机使其变得更加复杂。Hydro 拥有超过 50,000 个模具,并使用软件来跟踪正在生产的内容,并告诉员工从货架上取哪个模具。如果没有客户订单,技术人员根本不知道该生产什么。Hydro 的员工开始给客户打电话,要求他们通过短信或发送订单到个人电子邮件账户。由于公司电子邮件系统瘫痪,工厂员工交换了电话号码,通过群发短信进行沟通。

克雷索纳的临时指挥室。摄影师:William Mebane 为彭博商业周刊拍摄随着订单开始逐渐到来,工厂车间的人们唯一知道该做什么的方法就是阅读每个订单的纸质副本。幸运的是,工厂有一堆旧电脑存放在仓库里,Hammer 将它们设置在指挥室中以打印表格。“我们去了 Staples,几乎把他们的打印机、纸张和墨盒都买光了,”他说。销售人员的电脑也被黑客攻击,没什么事情可做,于是 Hammer 让他们穿上安全装备,将纸质订单送到工厂车间的工人那里。

克雷索纳的临时指挥室。摄影师:William Mebane 为彭博商业周刊拍摄随着订单开始逐渐到来,工厂车间的人们唯一知道该做什么的方法就是阅读每个订单的纸质副本。幸运的是,工厂有一堆旧电脑存放在仓库里,Hammer 将它们设置在指挥室中以打印表格。“我们去了 Staples,几乎把他们的打印机、纸张和墨盒都买光了,”他说。销售人员的电脑也被黑客攻击,没什么事情可做,于是 Hammer 让他们穿上安全装备,将纸质订单送到工厂车间的工人那里。

打印的工作订单在网络瘫痪期间保持工厂运转。摄影师:William Mebane 为彭博商业周刊拍摄在最初的一周里,Hammer 住在工厂,有时在办公室的沙发上小睡。失去对 Hydro 网络的访问也意味着他无法支付每月的供应商账单,供应商们打电话询问他们的钱在哪里。因此,他从一个柜子里拿出一台旧传真机,要求供应商传真付款细节,然后他将这些信息转发给 Hydro 的银行。那些仍然有传真机的供应商最先得到付款。

打印的工作订单在网络瘫痪期间保持工厂运转。摄影师:William Mebane 为彭博商业周刊拍摄在最初的一周里,Hammer 住在工厂,有时在办公室的沙发上小睡。失去对 Hydro 网络的访问也意味着他无法支付每月的供应商账单,供应商们打电话询问他们的钱在哪里。因此,他从一个柜子里拿出一台旧传真机,要求供应商传真付款细节,然后他将这些信息转发给 Hydro 的银行。那些仍然有传真机的供应商最先得到付款。

哈默仍在寻找答案,想知道是谁攻击了他的工厂并逃脱了。“这是一项大量的手动工作,很多长时间的工作,很多漫长的日子,”他说。“而这种痛苦是由一个邪恶的人注入的。基本上就是一个恐怖分子。而更糟糕的是,它是无名无脸的。你不知道它来自哪里,怎么到达那里。”

哈默摄影师:威廉·梅班为《彭博商业周刊》拍摄没有人弄清楚是谁攻击了Hydro,但迹象指向一个在东欧某地肆无忌惮活动的有组织网络犯罪团伙。该团伙去年因黑客攻击销售点系统以窃取信用卡号码而登上头条。安全研究人员称其为FIN6,它通常会提取数十万美元的比特币赎金。“Fin”是“财务动机”的缩写,以区分该团伙与与拥有活跃网络武器计划的国家(包括中国、北朝鲜、俄罗斯和美国)相关的军事黑客单位。

哈默摄影师:威廉·梅班为《彭博商业周刊》拍摄没有人弄清楚是谁攻击了Hydro,但迹象指向一个在东欧某地肆无忌惮活动的有组织网络犯罪团伙。该团伙去年因黑客攻击销售点系统以窃取信用卡号码而登上头条。安全研究人员称其为FIN6,它通常会提取数十万美元的比特币赎金。“Fin”是“财务动机”的缩写,以区分该团伙与与拥有活跃网络武器计划的国家(包括中国、北朝鲜、俄罗斯和美国)相关的军事黑客单位。

FIN6的标志性武器是一种名为LockerGoga的病毒,得名于其恶意软件中埋藏的一个文件。该软件有数十种变体,Hydro认为攻击者在其网络中部署了多个变体,使其更难从公司的系统中清除。

勒索软件黑客通常随机渗透计算机,然后使用自我传播的软件程序——蠕虫——深入企业网络。但在Hydro的案例中,攻击者通过劫持一封来自意大利客户的合法电子邮件获得了访问权限。客户附加了一个文件,黑客对其进行了修改。当该文件在12月5日被打开时,执行了恶意代码,使入侵者能够访问整个网络。他们等到3月才发起攻击。公司不知道黑客是否首先妥协了客户,还是消息在传输过程中被拦截并更改。

Hydro并不是首个受到LockerGoga病毒攻击的工业公司。一家法国工程公司,Altran Technologies SA,在2019年1月遭到攻击。那年晚些时候,美国化工公司Hexion Inc.和Momentive Performance Materials Inc.也遭到了攻击。大型工业公司并不是传统的勒索软件目标,这让一些计算机安全研究人员怀疑这些攻击是否出于破坏而非贪婪。

除了加密Hydro的计算机外,病毒还更改了每个管理员账户的密码,注销了这些账户,然后重启了每台计算机,使员工甚至更难看到勒索通知——其中没有具体的金钱要求,甚至没有比特币钱包的地址。只有一个电子邮件地址。当然,这些特征可能是FIN6想出来的,以让Norsk的高管感到更加脆弱,网络安全公司Mandiant的高级副总裁Charles Carmakal说。Norsk表示没有证据表明黑客想要的东西除了金钱。

挪威相当于FBI的Kripos和欧盟执法机构Europol的调查人员仍在筛查来自此次黑客攻击的数TB数据。他们对逮捕并不特别乐观。网络犯罪团伙使用加密应用程序并以加密货币进行支付,这使得传统的执法工具,如窃听和搜查令,变得无用。此外,跨国犯罪的性质导致需要大量文书工作来获取可能存储在其他国家服务器上的证据。“犯罪分子可以自由沟通,而执法部门无法读取他们所说的内容,”负责调查的检察官Knut Van Jostein说。

回到Hydro的总部,紧急响应团队在会议室里封闭了几周,重新从头开始重建整个网络。他们对任何进一步的入侵感到 paranoid,因此连清洁人员也被禁止进入。德·弗利赫说这个房间变得非常凌乱。“这是我们最安全的房间,所以我们不希望任何人留下间谍笔和麦克风之类的东西,”他在奥斯陆的一次采访中说。

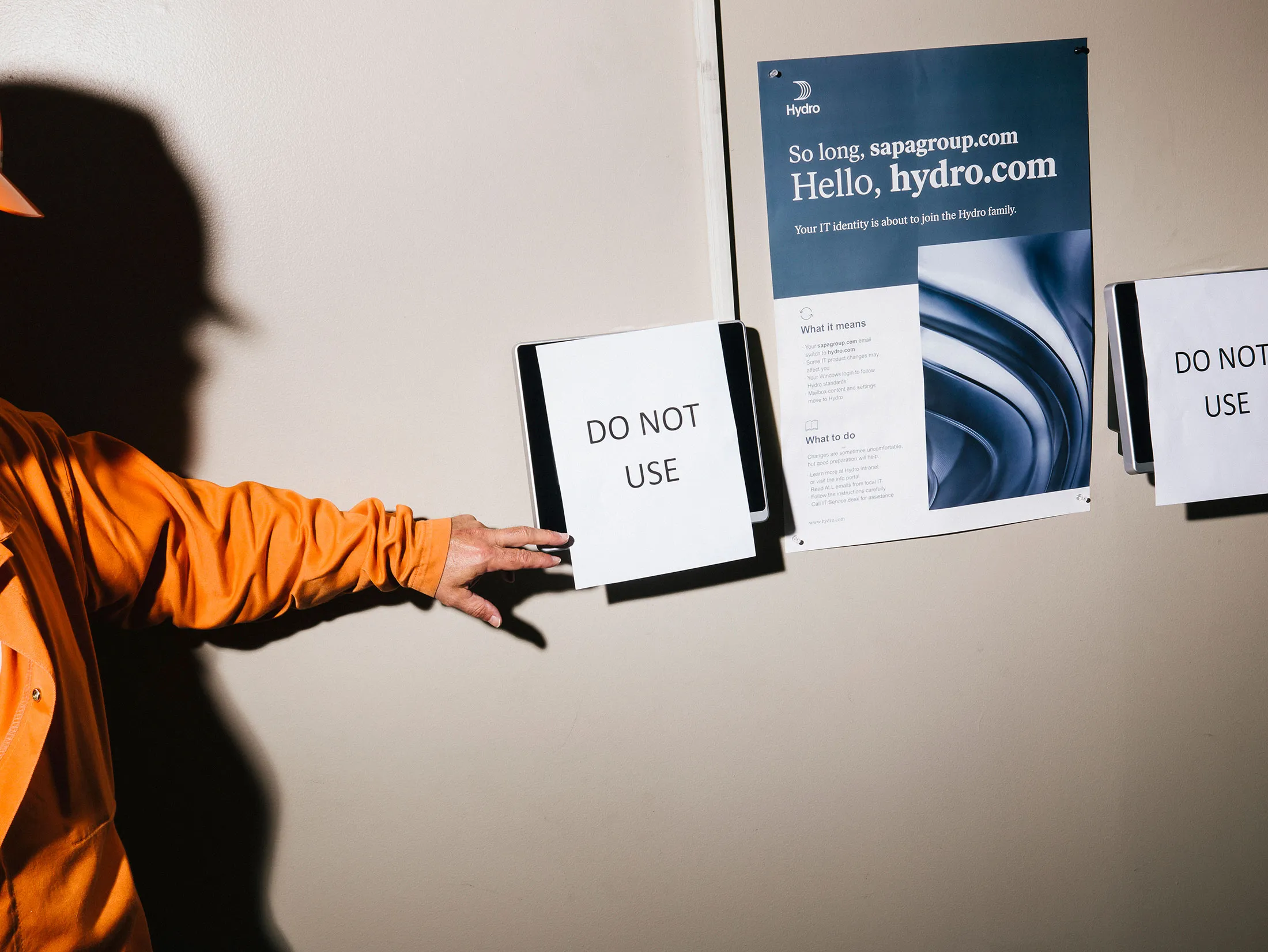

标志提醒员工不要使用连接到网络的设备。摄影师:威廉·梅班为《彭博商业周刊》拍摄恢复意味着创建一个绝对没有病毒的安全计算机区域,并慢慢将经过验证的干净机器转移到新网络上。进展缓慢。在攻击发生三周后,Hydro在美国总共只有四台正常工作的电脑。

标志提醒员工不要使用连接到网络的设备。摄影师:威廉·梅班为《彭博商业周刊》拍摄恢复意味着创建一个绝对没有病毒的安全计算机区域,并慢慢将经过验证的干净机器转移到新网络上。进展缓慢。在攻击发生三周后,Hydro在美国总共只有四台正常工作的电脑。

法国的员工建立了一个临时的组装线来制造新的、未感染的电脑,并创建了一种桶式接力来在欧洲运输电脑。工人们开车到全国中部的一个加油站,以交换感染的电脑和干净的电脑。在奥斯陆东部的马格诺尔工厂,附近的退休人员重新出山,帮助打印和整理订单。

Hydro的高管们感激损失仅为6000万美元。在黑客攻击后的最黑暗日子里,有人担心他们会在订单上落后太多,导致整个公司沉没。“我们因此变得更强大,因为所有35,000名加班、周末工作、换岗的人。没有人抱怨,”德·弗利赫说。“但在一个没有这种意愿的公司里,这就是致命的。”

事情在去年九月当一位 彭博商业周刊 记者访问时大致恢复正常,但公司仍未完全恢复。在马格诺,员工失去了运行生产线的软件的访问权限。幸运的是,丹麦的一家类似工厂幸免于难,那里的员工通过闪存驱动器发送了一份程序副本。马格诺的电工,兼职IT支持人员,弄清楚了如何安装新副本。软件运行得还不错,尽管全是丹麦语。 接下来阅读: 中国黑客是否导致了加拿大最大的科技公司倒闭?