汽车盗窃案的增加让专家们寻找弱点 - 彭博社

Jordan Robertson

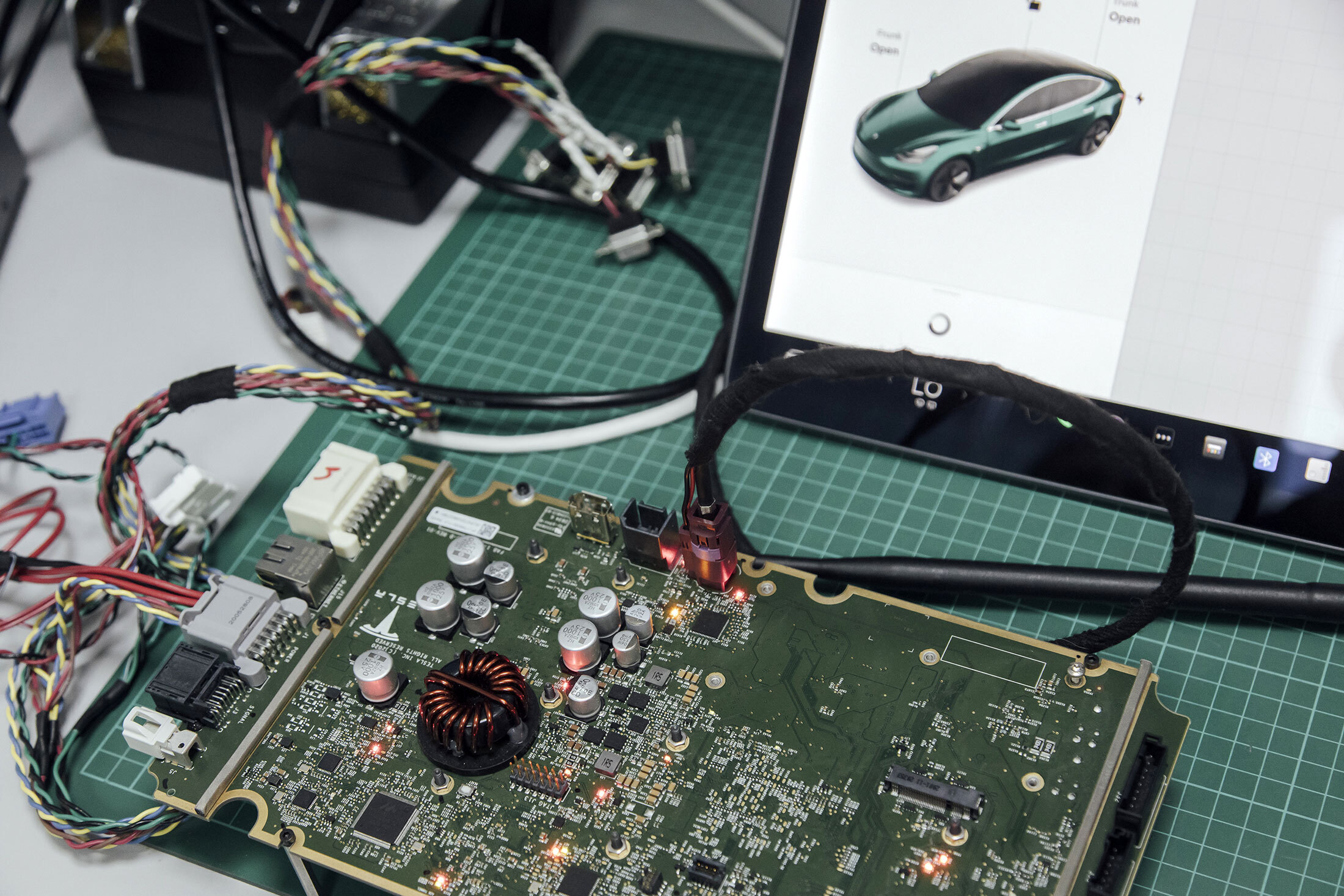

在巴黎Synacktiv总部的硬件实验室里,一块特斯拉主板。

在巴黎Synacktiv总部的硬件实验室里,一块特斯拉主板。

摄影师:Cyril Marcilhacy/Bloomberg在巴黎,一个衣帽间大小的实验室里,几位研究人员正在调试特斯拉的信息娱乐系统。他们试探着这块在eBay上以400美元购买的电路板的弱点。为了确定哪些组件控制哪些功能,他们将其连接到示波器,这是一台心电图仪大小的机器;其他各种工具帮助他们提取和分析数据。他们的劳动成果:能够无线发送命令给特斯拉,远程打开车门和前备箱,关闭灯光,甚至在没有钥匙的情况下甚至在车辆行驶时关闭汽车。

这些研究人员是所谓的白帽黑客,为一家名为Synacktiv的法国网络安全公司工作,帮助审查客户的计算机系统。 特斯拉公司不是他们的客户——今年早些时候,Synacktiv在由 Trend Micro Inc.赞助的温哥华著名黑客竞赛Pwn2Own中获胜,展示了这家安全公司如何能够破坏特斯拉的电动汽车。

Synacktiv的员工特别关注特斯拉。摄影师:Cyril Marcilhacy/Bloomberg特斯拉因其在利用汽车网络安全漏洞方面的困难性而享有盛誉,比其他汽车更不容易被盗,根据分析保险数据的组织高速损失数据研究所。然而,Synacktiv最近的成功提醒了那些试图破解汽车的人和那些试图阻止他们的人之间不断变化的对抗。

Synacktiv的员工特别关注特斯拉。摄影师:Cyril Marcilhacy/Bloomberg特斯拉因其在利用汽车网络安全漏洞方面的困难性而享有盛誉,比其他汽车更不容易被盗,根据分析保险数据的组织高速损失数据研究所。然而,Synacktiv最近的成功提醒了那些试图破解汽车的人和那些试图阻止他们的人之间不断变化的对抗。

经过多年的下降,汽车盗窃案件有所增加。在美国,汽车盗窃案件在2014年达到最低点,此后上升了超过45%,总盗窃案件在2022年首次超过100万起,自2007年以来首次。在英国,仅2022年汽车盗窃案件就增加了19%。该国的国家犯罪局在7月表示,一个因素是“电子破坏盗窃”,这一类别涵盖了诸如小偷拆卸前灯,然后安装一个发送命令以解锁汽车门并启动引擎的设备的行为。

犯罪分子还在使用各种设备拦截无钥匙钥匙扣的信号,以便进入汽车,并阻止GPS跟踪器,这会使被盗车辆更容易被找回。网络安全专家表示,受害者往往很难知道是否有这些设备参与犯罪,这使得问题的程度难以确定。在美国,非营利组织国家保险犯罪局已经警告了近十年关于模拟无线钥匙扣功能的设备被用于犯罪。2022年10月,欧洲联盟的执法机构欧洲警察局宣布已在法国、拉脱维亚和西班牙逮捕了31人,这些人涉及使用模拟无钥匙进入系统的设备进行汽车盗窃。

在英国,官员们正在考虑禁止出售、购买或持有可用于黑客攻击汽车的设备,根据当地新闻报道。一些立法者还试图迫使汽车制造商加强防御措施。去年,欧盟实施了一项法律,要求所有新车辆在销售前进行网络安全审查,并要求汽车制造商制定识别和修复漏洞的计划。

加强的审查对于Synacktiv等网络安全公司来说是一个潜在的福音。自2006年以来在该领域独立从业的顾问蒂凡尼·拉德表示,她正在与美国官员合作,制定交通行业的网络安全和隐私标准,重点放在汽车制造的设计阶段的潜在要求上。“当我开始黑客汽车时,汽车制造商并没有太多网络安全方面的担忧,”她说。“现在情况大不相同了。”

2015年,两名研究人员让《连线》杂志的一名记者在圣路易斯的高速公路上驾驶一辆Jeep,然后在他驾驶时远程劫持了这辆车。(他们还与Jeep的制造公司FCA US LLC分享了他们的研究成果,并解决了这个漏洞。)从那时起,汽车制造商已经增加了许多网络安全功能——远程劫持Jeep的研究人员很快就在这个行业找到了工作——但随着汽车更多地依赖计算系统,它们也在增加新的潜在漏洞。

2022年在美国被盗的汽车数量:100万辆

安全问题在整个计算机行业都是一个问题。但汽车制造商面临着特别艰巨的任务,因为人们往往会保留他们的汽车的时间比保留智能手机的时间长得多,根据总部位于英国的汽车安全公司Canis Automotive Labs Ltd.的首席技术官肯·廷德尔(Ken Tindell)所说。“你看到的汽车就像星光:它们代表的是行业的状态,不是现在的状态,而是很多年前的状态,”他说。“今天汽车盗窃案的激增来自于一些技术娴熟的罪犯设计了易于街头小偷在具有安全漏洞的星光汽车上使用的盗窃设备。”

一些问题可以通过要求车主在汽车制造商发现漏洞时前往经销商进行软件更新来解决,但其他问题则更难阻止。廷德尔的公司在4月份发布了一份报告,记录了去年被盗的一辆丰田RAV4的黑客攻击。他与该车的车主、一位名叫伊恩·塔伯(Ian Tabor)的独立网络安全研究人员合作,以发现盗贼是如何实施攻击的,攻击涉及拆卸汽车前灯以获取对内部网络的访问权限,通过这个网络,汽车的不同部分相互通信。

在盗窃发生前的几周里,塔伯两次醒来发现车辆遭到严重破坏,前保险杠被拆除,大灯的线路被搞得乱七八糟,以至于无法正常工作。他在社交媒体上发布了照片,抱怨当时他认为只是纯粹的破坏行为。盗窃发生后,研究人员使用了一款跟踪车辆内置远程监控系统的应用程序来确认车辆是如何被盗的,并在网络犯罪论坛上搜寻到了出售用于实施汽车攻击的黑客工具和说明书。特定设备针对的车辆包括宝马、凯迪拉克、本田、捷豹和玛莎拉蒂等。

研究人员购买了一款这样的工具,这是一款蓝牙音箱,上面安装了一小块加载了恶意代码的电子设备,并植入到音箱的电路板上,根据报告。他们通过按下播放按钮激活了隐藏在内部的特殊芯片,向汽车系统发送解锁车门的指令。然后,他们可以拆下黑客工具,进入车内并启动发动机,根据报告。Canis的研究人员确定了类似的黑客工具被用来盗取塔伯的车辆。(一位丰田汽车公司发言人在一封电子邮件中表示,该汽车制造商“不断努力开发技术解决方案,使车辆更加安全”,这样的设备不应该在网上出售。)

Vincent Dehors,Synacktiv特斯拉黑客团队的研究人员。摄影师:Cyril Marcilhacy/BloombergSynacktiv的主要工作是为非汽车客户进行“渗透测试”。它决定专注于特斯拉,因为这些车辆很受欢迎,而且它们以特别抵抗网络攻击而闻名。关于特斯拉的许多已发表的安全研究涉及车主使用的云服务中存在的缺陷,而不是车辆本身。2022年,一名名为David Colombo的德国少年发现了一款第三方应用程序中的漏洞,一些特斯拉车主使用该应用程序来收集和分析有关其车辆的数据。这使他能够访问这些车辆的位置历史记录,并通过该应用程序启用的功能,包括远程打开和关闭车门以及按喇叭。

Vincent Dehors,Synacktiv特斯拉黑客团队的研究人员。摄影师:Cyril Marcilhacy/BloombergSynacktiv的主要工作是为非汽车客户进行“渗透测试”。它决定专注于特斯拉,因为这些车辆很受欢迎,而且它们以特别抵抗网络攻击而闻名。关于特斯拉的许多已发表的安全研究涉及车主使用的云服务中存在的缺陷,而不是车辆本身。2022年,一名名为David Colombo的德国少年发现了一款第三方应用程序中的漏洞,一些特斯拉车主使用该应用程序来收集和分析有关其车辆的数据。这使他能够访问这些车辆的位置历史记录,并通过该应用程序启用的功能,包括远程打开和关闭车门以及按喇叭。

Synacktiv的工作揭示了特斯拉车辆代码中的严重缺陷。他们在3月的Pwn2Own比赛中披露了三个漏洞,这些漏洞使他们能够劫持Model 3的关键安全功能,包括在车辆行驶时最危险的部分。要入侵特斯拉,Synacktiv的团队需要在其蓝牙连接范围内。在没有与车辆进行任何物理接触的情况下,他们可以直接在特斯拉的信息娱乐系统上运行恶意代码,并深入车辆内部,绕过车辆的主要网络安全保护措施。(他们无法控制方向盘或加速,这些都受到额外安全层的保护。)

Synacktiv的Pwn2Own奖杯。摄影师:Cyril Marcilhacy/Bloomberg该公司的演示赢得了35万美元的奖金和一辆全新的特斯拉Model 3。特斯拉没有回应有关评论的请求,但根据趋势微的零日倡议负责威胁意识的Dustin Childs表示,特斯拉自2019年以来一直参与该竞赛,并提供了Synacktiv赢得的汽车作为奖品。特斯拉长期以来一直邀请道德黑客来寻找其技术中的漏洞,并自2014年以来一直有“漏洞赏金”计划,根据该汽车制造商的新闻发布和公开声明。

Synacktiv的Pwn2Own奖杯。摄影师:Cyril Marcilhacy/Bloomberg该公司的演示赢得了35万美元的奖金和一辆全新的特斯拉Model 3。特斯拉没有回应有关评论的请求,但根据趋势微的零日倡议负责威胁意识的Dustin Childs表示,特斯拉自2019年以来一直参与该竞赛,并提供了Synacktiv赢得的汽车作为奖品。特斯拉长期以来一直邀请道德黑客来寻找其技术中的漏洞,并自2014年以来一直有“漏洞赏金”计划,根据该汽车制造商的新闻发布和公开声明。

根据Synacktiv的说法,特斯拉随后修补了这些漏洞。该安全公司的研究人员表示,他们可能会参加明年的Pwn2Own比赛,但由于特斯拉所做的安全改进,他们设定了较低的期望值。“每年研究人员要针对特斯拉做出有用且有影响力的攻击变得更加困难,”Synacktiv特斯拉黑客团队的研究人员之一Vincent Dehors表示。“我们可能会参加,但我们不知道我们是否能做些什么。我们目前认为这将很困难——非常困难。”阅读下一篇: 无人驾驶卡车因新法律离开加利福尼亚前往德克萨斯