23andMe黑客事件是对你密码习惯的警示 - 华尔街日报

Dalvin Brown and Robert McMillan

这家DNA检测套件公司周一报告称,一名黑客访问了14,000个账户,因为密码被重复使用,暴露了大约690万人的信息。公司发言人在一份声明中表示,23andMe的计算机网络没有遭到入侵,也不是这些受损凭据的来源。该公司在十月首次披露了这一事件,并自那时起一直在进行调查。

用于侵入这些账户的密码很可能是从其他网站上被盗取的。安全专家表示,由于这些密码被重复使用,它们也可以在23andMe上使用。这种类型的攻击被称为凭证填充**,**它使23andMe成为其他主要企业的一部分,这些企业已经成为网络犯罪的受害者,包括Netflix、任天堂、Zoom和PayPal。

据网络安全咨询公司R10N Security的所有者Ryan McGeehan表示,看到凭证填充被用来妥协数千个账户并不罕见。但是,对于23andMe来说,受影响的数据是不寻常的。

“这里的问题是,23andMe是一个同时具有医疗信息的社交网站,”他说。“这两者都增加了数据暴露的风险,以及数据本身的价值。”

敏感数据

这家总部位于加利福尼亚的生物技术公司为用户提供关于其基因组成的信息,通过在家进行的DNA分析。顾客会收到一份测试套件,并寄回唾液样本,23andMe会分析这些样本,以揭示关于祖先、遗传特征、健康倾向以及是否潜在携带某些遗传状况的信息。

用户还可以选择使用DNA亲属功能,以在23andMe数据库中找到并联系基因亲属。他们还可以使用家谱工具为自己和家庭成员添加信息。

通过10月份发生的一次数据泄露,黑客访问了大约550万个DNA亲属档案文件,其中包括位置、显示名称、关系标签和与匹配项共享的DNA。攻击者还访问了140万名拥有家谱档案的顾客,其中包含较少的信息,但包括像出生年份和位置这样的个人标识。

斯坦福大学的隐私和数据政策研究员Jennifer King表示,目前DNA对黑客来说并没有明确的市场价值。“但考虑到它的独特性和不可替代性,我们认为假设它没有某种价值是愚蠢的,”她说。“在某些情况下,你可能面临的风险并不大。但你可能与某人有亲属关系,而这个人可能面临风险。”

网络骗子可能会利用这种关于亲属和家庭关系的信息,有时会假装成需要钱的家庭成员,这是网络安全咨询公司Hold Security的创始人Alex Holden说的。

密码保护

黑客已经创建了各种自动化工具,用来测试窃取的密码是否能够在新的网站上使用。然后,他们将有效的密码打包成数据库,并在犯罪论坛上出售。这导致了近几年来凭证填充攻击的激增。这也迫使许多公司采用新的身份验证技术比如通行证—完全放弃密码—以及多因素认证,在允许某人进入账户之前需要额外的身份确认。

公司仍在使用密码,但这些新选项使安全性更高,McGeehan说。“我们不必完全摒弃密码,但可以减少它们的暴露量,”他说。

如果你是23andMe的用户,首先要做的是立即更改你的密码,这是公司正在提示所有用户做的事情。

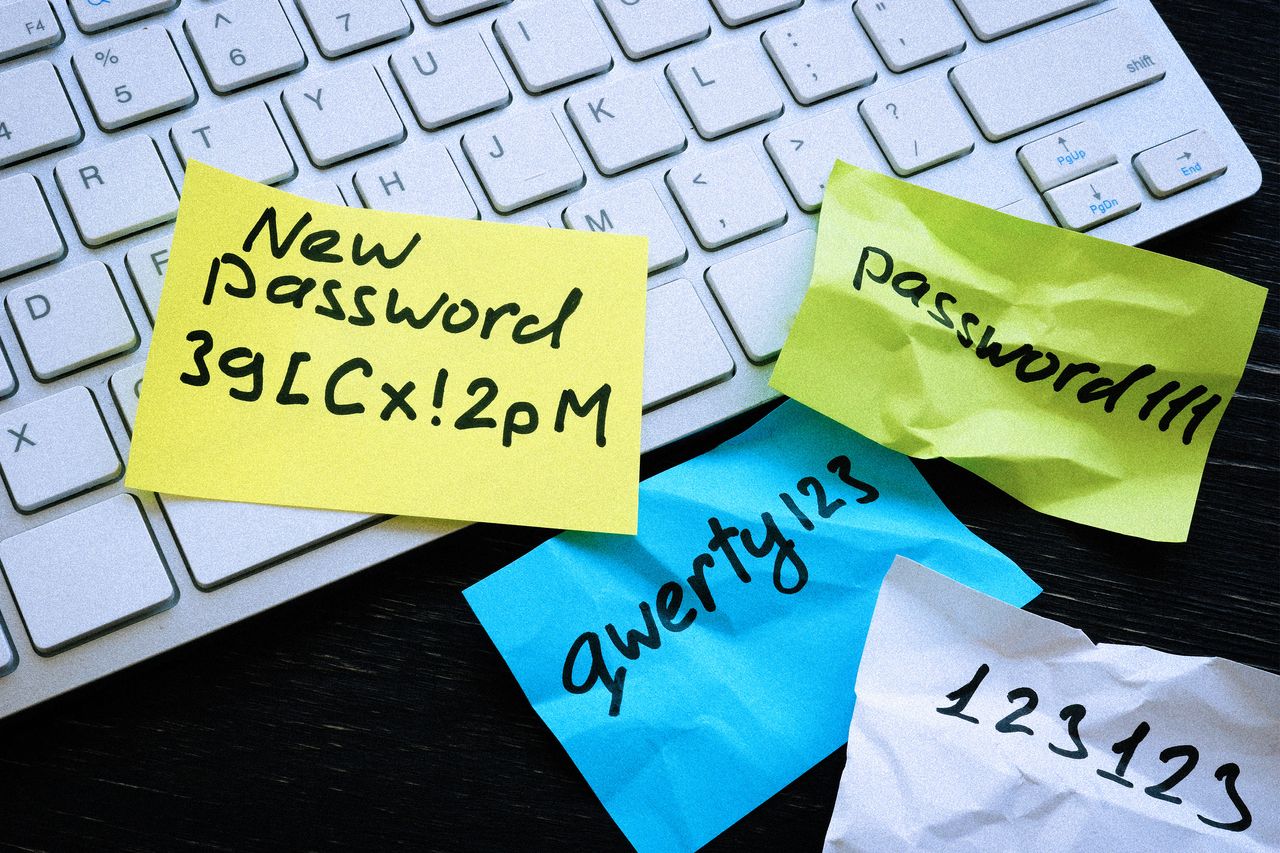

确保密码是独特且复杂的。如果你在多个账户上使用相同的密码,停止这样做!考虑使用密码管理器为每个网站存储独特的密码,减少密码重复使用的风险。23andMe在11月6日的博客文章中表示,它将在下次用户登录时自动将现有客户注册到双因素认证中。

该公司表示,如果发现客户的数据未经授权被访问,将直接通知客户。

请写信给Dalvin Brown,邮箱:[email protected],以及Robert McMillan,邮箱:[email protected]

—获取更多WSJ科技分析、评论、建议和头条新闻,请订阅我们的每周简讯。

出现在2023年12月7日的印刷版上,标题为“23andMe黑客事件显示重复使用密码的风险”。